Inzwischen gibt es unzählige Joomla!-Erweiterungen für kleines Geld. Dabei schwanken die Abo-Preise zwischen € 50.– und €100.– pro Jahr.

Für solche, denen das zu viel Geld ist, schauen sich gern mal nach einer kostenlosen Kopie im Netz um. Google liefert dir sogar reichlich solcher „Download free Joomla! Extensions…“ Portale.

Doch Vorsicht, was vermeindlich als Gratis-Warez angeboten wird, kann dich sehr teuer zu stehen kommen!

Eigentlich denkt man sich nicht viel dabei. Wieso sollte ich € 50.– für eine Extension bezahlen, wenn ich sie doch im Netz kostenlos herunterladen kann? Diese Anbieter empfiehlen mir sogar, mit beigepacktem Link, die Ware auf mögliche Viren überprüfen zu lassen. Und weil die sowas nettes machen, beabsichtigen sie sicher nichts böses und die Ware ist sicher einwandfrei.

Doch Vorsicht! Schadcode in einer Erweiterung muss nicht zwingend ein Virus sein. Ein manipuliertes PHP Script reicht, um deine Seite zu missbrauchen oder gar zu zerstören. Angeregt durch einen englischen Artikel von Yves Hoppe habe ich die kostenpflichtige Erweiterung „Easy Blog“ auf einer Joomla! Warez Seite kostenlos heruntergeladen und analysiert und dabei erschreckendes festgestellt.

Bereits optisch versuchen soclhe Anbieter den Style des Originals zu kopieren um einen seriösen Eindruck zu erwecken. Zudem garantieren sie ausdrücklch, dass keine Viren enthalten sind. Was eigentlich auch stimmt. Doch was sie machten ist nicht weniger schädlich!

Geänderte Dateien

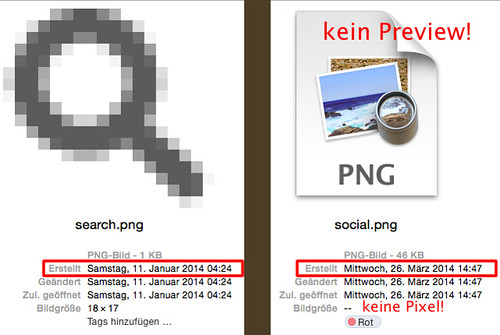

Als Erstes habe ich das von einer Warez-Site geladene Zip-Paket entpackt und lokal analysiert. Dabei habe ich festgestellt, dass einzig 4 Dateien manipuliert worden sind. Dies kann man recht einfach feststellen, indem man prüft, welche Dateien, vor oder nach einem bestimmten Erstell-Datum, bei der die Erweiterung gepackt wurde, hinzugefügt resp. inhaltlich angepasst wurde. In meinem Fall wurden 2 Files geändert und 2 Files (social.png) hinzugefügt.

PHP Skript als PNG-Bild getarnt

In diesem Beispiel wurden zwei Bilddateien namens „social.png“ hinzugefügt, was auf den ersten Blick nicht sonderlich verdächtig wirkt. Bilder gibt es in einer Extension zu Hauf. Doch dieses PNG-File sieht nicht wie die anderen PNGs auf meinem Mac aus:

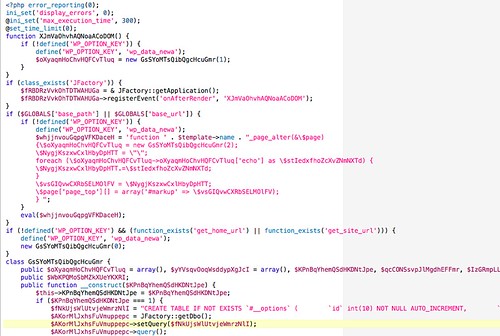

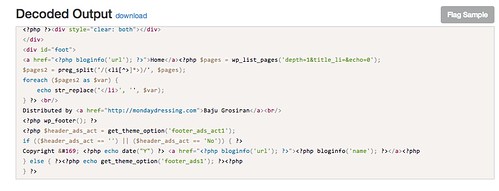

Schaut man sich das automatisch generierte Preview-Bild eines normalen PNGs an und vergleicht es mit dem „social.png“-Bild aus der Warez-Komponente, bemerkt man, dass es keine Pixelangabe und kein Preview-Bild hat. Es lässt sich auch nicht mit dem Standard-Bildbearbeitungsprogramm öffen. Der meldet mir, das PNG sei ein unbekannter Dateityp. Doch öffnet man die Datei mit einem Texteditor, zeigt sich ein verschlüsselter Quellcode. Dieser ist mehrmals verschachtelt und verschlüsselt, so dass nur der Autor dieses Scripts, den reinen Quelltext entziffern kann.

Doch was ich da gesehen habe reicht mir. Das Script legt bei Aufruf automatisch eine Tabelle an, es speichert meine Login-Daten und Zeiten sowie Serveradresse und anderes. D.h. der Angreifer hat sämtliche Angaben zu meinen Benutzern und wann und wo sie eingeloggt waren.

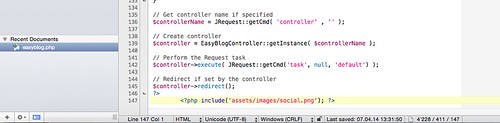

Das Skript wird durch den Aufruf der Komponente (1x im Backend und 1x Frontend) ausgelöst. Dafür hat man in meinem Beispiel die zwei vorhanden Dateien (easyblog.php) mit einer zusätzlichen Codezeile abgeändert.

Dabei gaben sich die Angreifer nicht sonderlich Mühe, den Code unauffällig einzubauen. Sie bauten das Skript nicht im bereits geöffneten PHP-Tag ein sondern haben am Schluss des Quellcodes nochmal separat ein eigenes PHP-Tag geöffnet und wieder geschlossen. Dies könnte auch darauf hindeuten, dass diese „Bastler“ nicht viel Ahnung von PHP hatten.

Das „social.png“ Skript

Das Skript kommuniziert verschlüsselt via OpenSSL mit seinem „Mutterserver“ – einer WordPress Site und liefert ununterbrochen Daten aus meiner Site, wo ich die Warez installiert habe. Doch das ist nicht genug. Es kann auch unbetroffene Teile meiner Joomla!Website ebenfalls mit dem Schadcode infiltrieren. Deshalb nützt es nix, wenn ich nachträglich die schädliche Software deinstalliere. Wurde die warez-verseuchte Komponente erstmal aufgerufen, ist die ganze Seite mit Schadcode verseucht und das Problem nicht einfach vom Tisch!

Der Angreifer hat ab diesem Zeitpunkt die volle Kontrolle (Schreibrechte) meiner Website (Backdoor). Das missbraucht er dann um deine Seite in eine Malwareschleuder umzubauen und das ohne dass du etwas davon bemerkst. Weiter kann er auch Spam verschicken und andere üble Sachen mit deiner J!-Installation anstellen. Stellen Goolge & Co. fest, dass deine Seite Malware/Spam verbreitet, landet deine Seite auf einer Blacklist und dein ev. gutes PR, dass du dir vlt. über Jahre hart erarbeitet hast, ist dahin.

Je nach AGB deines Hosters, kann er dich für den „Schaden“ den deine Seite beim Hoster und auf allen Root-Servern (Performance etc.) anrichtet, verantwortlich machen. Dessen Behebung wird nicht selten mit einem saftigen Stundenansatz des Netzwerk-Technikers in Rechnung gestellt.

Engagierst du erst jetzt einen Joomla!Profi deine Site zu reparieren, ist vieles schon ireparabel beschädigt.

Diese Masche wenden die Angreifer in allen erdenklichen Erweiterungen, Templates und anderem an. Dabei verschonen sie keine einzige Erweiterung. Akeeba, Stackideas, Hikashop, CCKForms. Acymailing, OizoGallery. JA Templates oder wie sie heissen. Alle aus diesen zweifelhaften Download-Quellen kostenlosen Pakete sind manipuliert.

Nun stehst du vor der Wahl. Entweder zahlst du für kleines Geld ein Download-Abo und erhälst bedenkenlose Updates vom Original-Entwickler oder du lässt dich auf das Spiel mit dem Feuer ein und bezahlst es mit viel Geld für die Reparatur, Zeit zum Austragen aus allen Malwarelisten und mit viel Ärger und Stress den dir solche manipulierte Erweiterungen bringen.

Quelle: compojoom.com